Warum der Schutz Ihrer Cloud-nativen Infrastruktur notwendig ist

Die Cloud-native Nutzung hat in den letzten Jahren zugenommen, was die heutige digitale IT-Infrastruktur unterstützt. Laut Bericht über den Zustand der Cloud 2022 von Flexera, 50% der Unternehmen haben ihre Workloads und Daten in der Public Cloud gespeichert. Gartner prognostiziert sogar, dass die Ausgaben für Cloud-Dienste im Jahr 2022 um 20,4% steigen werden.

Viele Menschen, einschließlich Unternehmen, räumen dem Sicherheitsaspekt einer Cloud-nativen Infrastruktur jedoch keine Priorität ein. Viele glauben, dass sich der Cloud-Anbieter im Namen der Kunden um die Sicherheit gekümmert hat, da die Standardkonfiguration bereits sicher genug ist, um Sicherheitsvorfälle in der Cloud zu vermeiden.

In diesem Blog wird erörtert, warum die Sicherung der Cloud-nativen Infrastruktur für Unternehmen notwendig ist.

Was ist Cloud-native Infrastruktur?

Eine Cloud-native Infrastruktur ist im Wesentlichen eine Sammlung von Hardware und Software, die dafür sorgt, dass Cloud-unterstützende Anwendungen in der Cloud, d. h. cloudnative Anwendungen, effektiv und effizient ausgeführt werden. Sie kann die verfügbaren Ressourcen verwalten und vertikal oder horizontal skalieren, um die Ressourcen bereitzustellen, die für den Betrieb cloudnativer Anwendungen erforderlich sind.

Im Vergleich zu herkömmlichen Infrastrukturen bietet sie viele Vorteile, darunter Skalierbarkeit auf Abruf, nutzungsabhängige Preise und schnelle Bereitstellung. Auf diese Weise könnten cloudnative Anwendungen automatisiert, widerstandsfähig, skalierbar und agil sein, ohne dass die zugrunde liegenden Infrastrukturen mithilfe von Containern und Microservices-Modellen gepflegt werden müssten. Dies ist einer der vielen Gründe, warum immer mehr Workloads und Daten von einer herkömmlichen Infrastruktur auf eine Cloud-native Infrastruktur migriert werden. Laut der Stand der Cloud-Native-Entwicklung 2021 der Cloud Native Computing Foundation, in einem Jahr, in dem 4 Millionen Cloud-native Entwickler serverlose Architekturen und Cloud-Funktionen für ihre Anwendungen verwenden, stieg die Nutzung von Kubernetes um 67%.

Bedeutung von Cloud-nativer Sicherheit

Cloud-Sicherheit ist zu einem integralen Bestandteil der cloudnativen Anwendungsentwicklung geworden, bei der herkömmliche Sicherheitsmaßnahmen möglicherweise nicht zur Sicherung der Cloud-nativen Infrastruktur geeignet sind. Es gibt viele Ressourcen und Dienste der cloudnativen Infrastruktur, die als Grundlage für eine cloudnative Anwendung dienen. Die cloudnative Anwendung muss infrastrukturunabhängig sein, und die Sicherheitsmaßnahmen für die cloudnative Infrastruktur müssen früh in den Entwicklungszyklus der Anwendung integriert werden, oder das „Shift-Left“ -Paradigma.

Es gibt drei Hauptgründe, warum es wichtig ist, Ihre Cloud-native Infrastruktur zu sichern:

Steigende Zahl von Cyberangriffen auf die Cloud

Die Zahl der Cyberkriminalität nimmt im Laufe der Jahre zu, und laut Gedankenlabor, 2021 stieg die durchschnittliche Zahl der Cyberangriffe gegenüber 2020 um 15,1%. Da zudem immer mehr Unternehmen ihre Infrastruktur und Daten in die Cloud migrieren, zielen 20% aller Cyberangriffe auf cloudnative Infrastrukturen ab, sodass Cloud ist 2020 das am dritthäufigsten angegriffene Umfeld.

Angesichts der vielen Varianten von Cloud-Cyberangriffen in den letzten Jahren sind hier zwei der häufigsten Cyberangriffe im Zusammenhang mit der nativen Cloud-Infrastruktur aufgeführt.

- Ransomware-Angriffe: Ransomware ist Schadsoftware, die die Dateien des Opfers verschlüsselt und den Zugriff auf die Infrastruktur sperrt. Ziel ist es, eine Lösegeldzahlung für die Entschlüsselung der Dateien und den Wiederzugriff auf die Infrastruktur zu verlangen. Die Angriffe werden häufig per E-Mail ausgeführt, wobei die Kriminellen bösartige Anhänge oder Links an die Opfer senden und die ahnungslosen Opfer auf die Anhänge zugreifen, die dem Hacker Zugriff auf die Infrastruktur gewähren würden.

Verizons Untersuchungsbericht 2022 zu Datenschutzverletzungen zeigt einen Anstieg der Ransomware-Angriffe um 13% seit 2020. Die Ransomware-Angriffe können Unternehmen verwüsten — von nicht verfügbaren Diensten über Reputationsverlust bis hin zum Verlust des Zugriffs auf wichtige Daten und Infrastrukturen. Im März 2021 wurde das in Chicago ansässige Unternehmen CNA Financial Opfer eines Ransomware-Angriffs, der sie kostete 40 Millionen $ im Austausch für den Schlüssel zum Entschlüsseln seiner Dateien und Daten. Hacker drangen mit Ransomware in das Netzwerk ein, die sich als Browser-Update tarnte und die Mitarbeiter dazu verleitete, es herunterzuladen, bevor es sich seitlich über das Netzwerk verbreitete. - Angriffe zur Eskalation von Privilegien: Ein Angriff zur Rechteeskalation ist eine Art von Angriff, bei dem versucht wird, höhere Rechte als die zugewiesenen Rechte für die Identität zu erlangen. Ziel des Angriffs ist es, dass sich die Identität unbefugten Zugriff auf die Ressourcen verschafft. Der Angriff kann verschiedene Ursachen haben, z. B. das Durchsickern von Root- oder Privilege-Anmeldeinformationen an unbefugte Benutzer und der Missbrauch überprivilegierter Anmeldeinformationen. In einer Umfrage durchgeführt von Zentrifizieren, 74% der IT-Entscheidungen sind von dem Angriff auf den Missbrauch von Rechten betroffen.

2018 litt Marriot unter Datenschutzverletzungen in Bezug auf die Daten von 500 Millionen Kunden. Es wurde festgestellt, dass ein unberechtigter Zugriff auf das Starwood-Reservierungssystem, der seit vier Jahren stattfindet, es Unbefugten ermöglichen würde, auf die Kundendaten zuzugreifen und sie zu verlieren, was den Vorfall letztendlich zu einer der bedeutendsten Datenschutzverletzungen der Welt macht.

Sicherheit der Daten

Daten sind eine der wichtigsten und wertvollsten Ressourcen für Unternehmen, da sie vertrauliche und persönliche Informationen des Unternehmens, der Mitarbeiter und Kunden enthalten können. Daher ist der Schutz der Daten vor unbefugten Benutzern eine Priorität für das Unternehmen, in dem die Anzahl der Datenschutzverletzungen oder Leckagen im Laufe der Jahre zugenommen hat. Laut IBMs Bericht über die Kosten einer Datenschutzverletzung 2022, 45% der Datenschutzverletzungen ereignen sich in der Cloud, wo sich die durchschnittlichen Gesamtkosten einer Datenschutzverletzung auf 4,35 Millionen USD belaufen.

Verizons Untersuchungsbericht 2022 zu Datenschutzverletzungen gibt an, dass 13% der Datenschutzverletzungen durch falsch konfigurierten Cloud-Speicher verursacht werden. Der Cloud-Speicher ist möglicherweise ohne die richtige Zugriffskontrolle konfiguriert, sodass unbefugte Benutzer auf die gespeicherten vertraulichen Daten zugreifen können. Darüber hinaus können die personenbezogenen Daten in unverschlüsselter Form gespeichert werden, wobei Thales Cloud-Sicherheitsbericht 2022 erwähnte, dass nur 11% der Befragten ihre Daten verschlüsselten. Obwohl Cloud-Anbieter versucht haben, die Standardkonfiguration sicherer zu machen, hat die Zahl der Datenschutzverletzungen durch die falsch konfigurierte Cloud seit 2018 rasant zugenommen. Zum Beispiel Pegasus Airlines hat kürzlich 6,5 Terabyte an Daten veröffentlicht, darunter persönliche Informationen der Passagiere und des Unternehmens. Dies liegt daran, dass der zum Speichern der Informationen verwendete AWS S3-Bucket falsch konfiguriert ist, sodass jeder auf seine Daten zugreifen kann.

Einhaltung

Die Einhaltung gesetzlicher Vorschriften oder Best Practices ist eines der Hauptthemen, an denen die Unternehmen interessiert sind, insbesondere Sicherheitsstandards und bewährte Verfahren. Je nach Branche unterliegen Unternehmen möglicherweise unterschiedlichen Sicherheitsanforderungen, z. B. dem Health Insurance Portability and Accountability Act (HIPAA) für amerikanische Gesundheitsorganisationen, dem Payment Card Industry Data Security Standard (PCI-DSS) für Finanzorganisationen und ISO 27001 für allgemeine organisatorische Sicherheitsanforderungen. Die Einhaltung von Sicherheitsvorschriften und bewährten Verfahren würde sicherstellen, dass die Cloud-Infrastruktur des Unternehmens sicher funktioniert und die vertraulichen und personenbezogenen Daten in der Infrastruktur geschützt werden. Unternehmen verwenden die Einhaltung von Vorschriften häufig als Maß dafür, wie sicher ihr Unternehmen ist. Es würde auch dazu beitragen, Vertrauen aufzubauen und dem Unternehmen die Gewissheit und Zuversicht zu geben, dass seine Kunden Sicherheit priorisieren. Laut Okeras Umfrage, 94% der Korrespondenten räumen der Einhaltung des Datenschutzes für ihre Organisationen oberste Priorität ein.

Die Einhaltung oder Aufrechterhaltung der Cloud-Sicherheitsvorschriften ist jedoch eine große Aufgabe, die Unternehmen für die Cloud-Infrastruktur bewältigen müssen. Dies kann durch mehrere Faktoren verursacht werden, z. B. durch mangelnde Cloud-Transparenz zur Durchsetzung der Cloud-Compliance. Die Einhaltung der Vorschriften ist im Laufe der Jahre immer komplexer geworden. Darüber hinaus kann die Nichteinhaltung von Sicherheitsstandards und bewährten Verfahren zu Bußgeldern, Rechtsstreitigkeiten, Reputationsschäden und der Anfälligkeit für Cyberangriffe in der Cloud führen. Unternehmen könnten im Falle einer Datenschutzverletzung gemäß den Vorschriften sogar mit Bußgeldern belegt werden, beispielsweise in Höhe von bis zu 20 Millionen Euro gemäß der Allgemeinen Datenschutzverordnung (GDPR) der Europäischen Union. Interessanterweise sind 45% der Korrespondenten von Okeras Umfrage sind nicht besorgt über behördliche Bußgelder und Strafen, wenn ihre Unternehmen die Vorschriften nicht einhalten.

So sichern Sie eine Cloud-native Infrastruktur

Der Schutz der Cloud-nativen Infrastruktur ist für Unternehmen unerlässlich, um die Vertraulichkeit, Verfügbarkeit und Integrität des Unternehmens zu gewährleisten. Es gibt vier Hauptmethoden, um sie vor möglichen Cyber-Cloud-Angriffen zu schützen:

- Identitäts- und Zugriffsmanagement (IAM) ist entscheidend für die Verwaltung, wer Zugriff auf welche Ressourcen in der Cloud-nativen Infrastruktur hat. Das Prinzip der geringsten Rechte sowie die Überwachung und Prüfung der Anmeldeinformationen und ihres Zugriffs würden dazu beitragen, Angriffe auf den Missbrauch von Rechten und den Verlust von Zugangsdaten zu verhindern.

- Die Datensicherheit kann innerhalb der Cloud-nativen Infrastruktur durchgesetzt werden, indem die Daten im Ruhezustand und bei der Übertragung verschlüsselt und angemessene Zugriffskontrollen implementiert werden, um sicherzustellen, dass nur autorisierte Benutzer auf vertrauliche Daten zugreifen können.

- Die Netzwerkkonfiguration der Cloud-nativen Infrastruktur muss unter Berücksichtigung der Sicherheit konzipiert werden, sodass nur legitime Verbindungen auf die Cloud-Ressourcen zugreifen können. Dies könnte durch die Konfiguration der autorisierten IP-Adressen, Ports und Dienste in den Cloud-Ressourcen und durch geeignete zusätzliche Sicherheitsmaßnahmen zum Schutz der Cloud-Infrastruktur vor unbefugtem Zugriff geschehen.

- Schließlich ist eine Incident-Response-Strategie für den Fall von Sicherheitsvorfällen in der Cloud-nativen Infrastruktur erforderlich. Es ist wichtig, die Auswirkungen des Sicherheitsvorfalls abzumildern, die Ursache von Sicherheitsvorfällen zu beheben und zu verhindern, dass sich diese wiederholen.

Wie Mitigant Ihnen helfen kann, Ihre Cloud-native Infrastruktur zu sichern

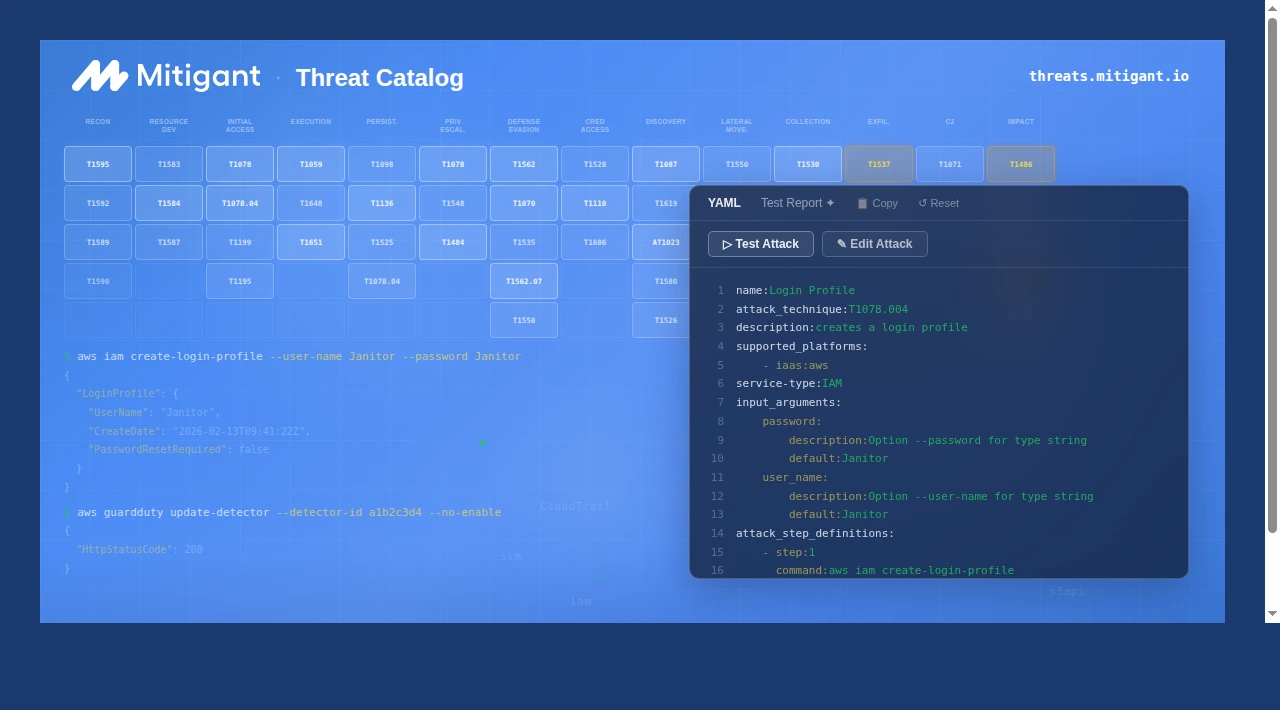

Mitigant ist eine agentenlose SaaS-Lösung, die Cloud-native Unternehmensinfrastrukturen vor möglichen Cyberangriffen auf die Cloud schützt. Sie erkennt und behebt alle Sicherheitslücken, die auf falsch konfigurierte oder nicht richtlinienkonforme Cloud-Ressourcen zurückzuführen sind, um Sicherheit und die Einhaltung von Best Practices und Standards für Cloud-Sicherheit wie dem Center for Internet Security, PCI-DSS oder HIPAA zu gewährleisten. Darüber hinaus bietet es umfassende Cloud-Transparenz, bei der Cloud-Ressourcen inventarisiert und deren Zustand überwacht werden, um unerwünschte Cloud-Drifts zu erkennen.

.png)