Das Beste an Mitigant Inhalten im Jahr 2024

Frohes neues Jahr! Im vergangenen Jahr haben unsere Blogartikel und Webinare die Aufmerksamkeit von Cloud-Sicherheitsexperten, Branchenanalysten und wichtigen Entscheidungsträgern auf sich gezogen. Diese Ergebnisse spiegeln in hohem Maße unsere Leidenschaft wider, wertvolle Erkenntnisse, Vordenker und umsetzbare Ratschläge zu wichtigen Themen der Cloud-Sicherheit zu liefern, die es Unternehmen ermöglichen, eine sichere und widerstandsfähige Cloud-Umgebung aufrechtzuerhalten.

Wir freuen uns, die leistungsstärksten Inhalte auf unserer Website hervorheben zu können, die bei unserem Publikum am meisten Anklang gefunden haben. Die Liste umfasst die zehn erfolgreichsten Blogartikel und Webinar-Sitzungen, beginnend mit den Inhalten mit den besten Ergebnissen.

1. Bedrock oder Bedsand: Angriff auf die Achillesferse von Amazon Bedrock

Generative Künstliche Intelligenz (GenAI) hat im vergangenen Jahr die Welt im Sturm erobert. Organisationen nutzen zunehmend Amazonas Bedrock um ihre GenAI-Anwendungen mit Strom zu versorgen. Amazon Bedrock bietet Zugriff auf mehrere Foundation Models (FMs) von führenden KI-Unternehmen.

Ein tiefes Verständnis des Modells der geteilten Verantwortung und seiner besonderen Anwendung auf Bedrock ist jedoch unerlässlich, um eine gesunde Cloud-Sicherheitslage aufrechtzuerhalten. Dieser Blogbeitrag befasst sich mit verschiedenen Sicherheitsproblemen im Zusammenhang mit Bedrock, einschließlich möglicher Auswirkungen, Erkennungsmöglichkeiten und Abhilfemaßnahmen.

Schau dir den Artikel an hier.

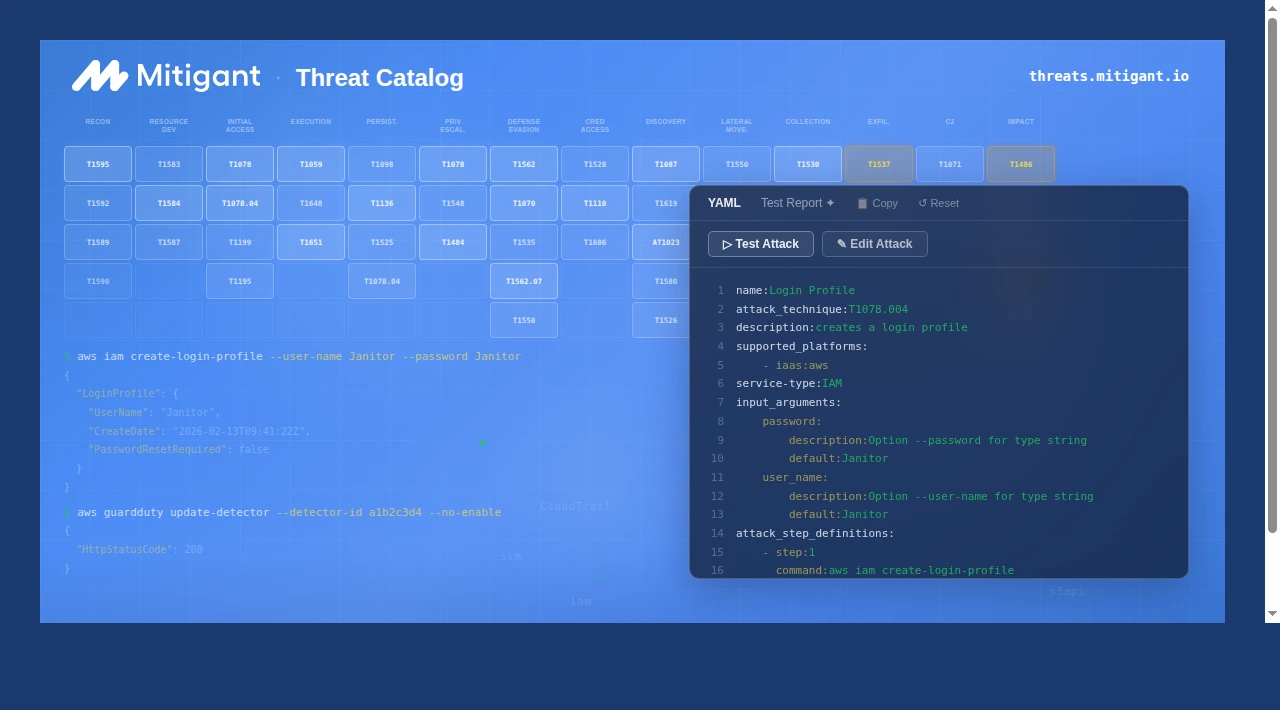

2. Emulation von Cloud-Angriffen: Demokratisierung von Sicherheitsabläufen in der Cloud

Sicherheitsoperationen sind der Nerv der organisatorischen Cybersicherheitsbemühungen. Die Sicherheitsrichtlinien eines Unternehmens zielen in der Regel darauf ab, es zu schützen, indem Präventions-, Erkennungs- und Wiederherstellungsmaßnahmen ergriffen werden. Sicherheitsmaßnahmen gewährleisten dieses Ziel, indem unterschiedliche Sicherheitsmaßnahmen zu einer zentral koordinierten, kohärenten Fähigkeit zusammengefasst werden. Trotz der unbestreitbaren Bedeutung dieser Fähigkeit für eine angemessene Sicherheit sind mehrere Organisationen aufgrund der damit verbundenen hohen Kosten nicht in der Lage, Sicherheitsoperationen durchzuführen.

Dieser Artikel befürwortet nachdrücklich die dringende Notwendigkeit, Sicherheitsoperationen zu demokratisieren, indem Emulation von Cloud-Angriffen als wichtige Voraussetzung für die kostengünstige und effiziente Nutzung kritischer Funktionen wie Cloud-Penetrationstests, Teaming-Übungen in Rot/Violett, Bereitschaft zur Reaktion auf Vorfälle usw.

Lesen Sie den vollständigen Text hier nachlesen.

3. MITRE ATT&CK Cloud Matrix: Neue Techniken und warum Sie sich darum kümmern sollten. Teil I

Das MITRE ATT&CK Framework ist zu einem wesentlichen Aspekt moderner Cybersicherheitsstrategien geworden. Das Framework bietet wichtige Informationen über die Taktiken und Techniken von Angreifern, die für die Einführung wirksamer Abwehrmaßnahmen unerlässlich sind. Das MITRE ATT&CK Framework v.14 wurde im Oktober 2023 mit über 18 neuen Techniken veröffentlicht. Wir betrachten zwei der vier Techniken, die für den IaaS-Abschnitt der MITRE ATTACK Matrix for Enterprises relevant sind:

- Abuse Elevation Control Mechanism — Temporärer erhöhter Cloud-Zugang

- Anmeldeinformationen aus Passwortspeichern: Cloud Secrets Management Stores.

Lesen Sie den kompletten Artikel hier.

4. Security Chaos Engineering 101: Grundlagen

Dieser Artikel erörtert die Positionierung von Security Chaos Engineering (SCE) als Aspekt der Sicherheitstechnik. Die Hauptmotivation besteht darin, Sicherheitsingenieuren und anderen Cybersicherheitsexperten zu ermöglichen, SCE als integralen Aspekt der Sicherheitstechnik zu betrachten, nicht als esoterisches Handwerk. Die Übernahme dieser Denkweise ist von entscheidender Bedeutung für SCE entmystifizieren und die ihm innewohnenden Vorteile zu nutzen. Darüber hinaus werden in diesem Artikel zwei Missverständnisse über SCE behandelt, um objektive Informationen und Klarheit des Wissens zu vermitteln.

Lesen Sie den kompletten Artikel hier.

5. Emulation und Erkennung von Cloud-Angriffen: Eine himmlische Kombination

Emulation von Cloud-Angriffen und Detection Engineering revolutionieren die Art und Weise, wie wir Cyberbedrohungen in der Cloud-Infrastruktur bekämpfen. Diese Synergie ist für moderne Sicherheitsteams unerlässlich und kann mit der Kunst des Schwertschmiedens vergleichbar sein. Die ausgewogene Kombination aus Hitze, Manipulation und geeigneten Materialien ergibt ein Meisterschwert, eine beeindruckende Waffe, die von erfahrenen Kriegern eingesetzt wird, um Gegner zu besiegen.

Dieser Artikel bietet einen Überblick Emulation von Cloud-Angriffen und wie seine Einführung die Möglichkeiten der Erkennungstechnik verbessert. Es demonstriert die entscheidende Rolle der Erkennungstechnik anhand praktischer Beispiele, wie z. B. der Identifizierung von Erkennungslücken aufgrund von AWS-API-Änderungen und MITRE ATT&CK-Versionen. Darüber hinaus beschreibt der Artikel Schritte zur Integration der Angriffsemulation in den Detection Engineering-Lebenszyklus.

Lesen Sie den kompletten Artikel hier.

6. Untersuchung der Rolle der Forschung in der Cloud-Sicherheit

In diesem Webinar hatten wir das Privileg, Christophe Parissel, eine renommierte Persönlichkeit in der Cloud-Sicherheitsforschung, als Gastredner zu haben. Zu ihm gesellte sich unser CTO und Mitbegründer Kennedy Torkura, der seinen Erfahrungsschatz einbringt. Beide Experten teilten ihren Forschungshintergrund und wie sie ihren beruflichen Werdegang gestaltet haben. Das Webinar befasste sich damit, wie Spitzenforschung Sicherheitslücken und -schwächen in der Cloud aufdeckt, beispielsweise in KI-Workflows und Kubernetes-Clustern, und die Entwicklung von Lösungen vorantreibt, um den sich entwickelnden Bedrohungen immer einen Schritt voraus zu sein.

Dieses Webinar wurde maßgeschneidert, um unschätzbare Einblicke in die Schnittstelle von Cloud-Forschung, Innovation und Sicherheit zu bieten, und ist somit für verschiedene Kategorien von Sicherheitsexperten geeignet.

Sehen Sie sich die Aufzeichnung des Webinars an YouTube.

7. Emulieren und Erkennen verstreuter spinnenähnlicher Angriffe

Verstreute Spinne war in den letzten Jahren ein berüchtigter Bedrohungsakteur. Sie sind für mehrere hochkarätige Cyberangriffe verantwortlich, darunter die Ransomware gegen MGM Resorts im Jahr 2023. Dieser Artikel, eine Zusammenarbeit zwischen Mitigant und Sekoia, zeigt, wie Unternehmen Angriffe abwehren können, indem sie TTPs implementieren, die mit folgenden Problemen verbunden sind Verstreute Spinne. Der besprochene Ansatz kombiniert Emulation von Cloud-Angriffen zur Abwehr und die Sekoia Sicherheitsbetriebszentrum (SOC) Plattform, im Wesentlichen eine Strategie zur Bedrohungsabwehr, bei der der Schwerpunkt auf der Verschmelzung von Abwehrmaßnahmen, Cyber Threat Intelligence und Sicherheitsvalidierung liegt.

Lesen Sie den kompletten Artikel hier.

8. Emulation von Cloud-Angriffen: Das Schweizer Messer für effektive Sicherheitsabläufe in der Cloud-Infrastruktur

In diesem Webinar bietet Kennedy Torkura, unser CTO und Mitbegründer, wertvolle Einblicke und praktisches Wissen zur Verwendung Emulation von Cloud-Angriffen zur Verbesserung der Sicherheitsoperationen. In dieser Sitzung werden Strategien und Tools zur Absicherung der Cloud-Infrastruktur vor neuen Bedrohungen vorgestellt.

Emulation von Cloud-Angriffen ist ein innovativer Ansatz, der die Cloud-Sicherheitslage erheblich verbessert. Es hängt von der Emulation vieler potenzieller Bedrohungen ab, von einfachen Angriffen bis hin zu komplexen, mehrstufigen Angriffen wie Advanced Persistent Threats. Dieser Ansatz ermöglicht die Identifizierung von Schwachstellen, das Testen der Wirksamkeit der implementierten Sicherheitsmaßnahmen, die Verbesserung der Reaktionsfähigkeit auf Vorfälle und die Konsolidierung einer Strategie zur Bedrohungsabwehr.

Sehen Sie sich die Aufzeichnung des Webinars an YouTube.

9. MITRE ATT&CK Cloud Matrix: Neue Techniken und warum Sie sich darum kümmern sollten. Teil II

In diesem Artikel werden zwei weitere Techniken untersucht, die der Cloud-Matrix von MITRE ATT&CK Framework v.14 hinzugefügt wurden: Log Enumeration (T1654) und Cloud Compute-Infrastruktur ändern: Cloud Compute-Konfigurationen ändern (T1578,005). Wir beschreiben Beispiele für Angriffe, Abwehrstrategien und Erkennungsmöglichkeiten für jede Technik.

Lesen Sie den kompletten Artikel hier.

10. Entmystifizierung von Amazon Bedrock LLMjacking-Angriffen

LLMjacking ist einer der produktivsten Angriffe gegen GenAI-Cloud-Workloads. Während eines LLMjacking-Angriffs verschaffen sich Cyberkriminelle illegal Zugriff auf ein Large Language Model (LLM) und verwenden es nach Belieben. Die Hauptmotivation besteht darin, die enormen Kosten zu vermeiden, die bei der Verwendung der auf Cloud-Plattformen angebotenen Basismodelle anfallen (bis zu 46.000$ an LLM-Verbrauch/Tag). Die meisten LLMjacking-Angriffe zielen auf Amazon Bedrock ab, das grundlegende Modelle von führenden KI-Unternehmen wie Anthropic, Coherent Meta und Stability AI anbietet.

Überprüfe die Artikel hier.

Was kommt als Nächstes: Einzigartige Inhalte geplant, die Sie nicht verpassen sollten.

Wenn wir über unsere beliebtesten Inhalte nachdenken, werden wir daran erinnert, wie wichtig es ist, unserem Publikum zuzuhören. Das Feedback und das Engagement, das wir von der Community erhalten, sind entscheidend für die Erstellung von Ressourcen, die sich mit realen Herausforderungen der Cloud-Sicherheit befassen.

Wir setzen uns dafür ein, 2025 noch mehr Wert zu bieten: Blogs über modernste Cloud-Sicherheitstechnologien, aufschlussreiche Webinare und praktische Ressourcen, die Ihnen helfen, Bedrohungen immer einen Schritt voraus zu sein. Zögern Sie nicht melde dich für unseren Newsletter an damit du nichts verpasst.

Welches dieser Themen fanden Sie am wertvollsten? Lass es uns wissen. Du kannst uns hier kontaktieren: https://www.mitigant.io/en/contact oder Sie erreichen uns unter LinkedIn oder X (früher Twitter).

.png)