Nutzung der Emulation von Gegnern für effektive forensische Cloud-Analysen

Verfasst von Cado Sicherheit (Christopher Doman und Allan Carchrie) und Mitigant (Kennedy Torkura).

Einführung

Digitale forensische Analysen sind für die Untersuchung und Minderung von Sicherheitsvorfällen in den heutigen dynamischen Cloud-Umgebungen von entscheidender Bedeutung. Die Durchführung von Untersuchungen nach Sicherheitsverletzungen erfordert jedoch präzise Fähigkeiten, die in der Regel durch Erfahrungen am Arbeitsplatz verbessert werden. Ein Luxus, der aufgrund der unvorhersehbaren Natur von Sicherheitsverletzungen nicht immer verfügbar ist.

Ein proaktiverer Ansatz besteht darin, realistische Angriffsszenarien mithilfe der Emulation von Gegnern zu simulieren. Durch die Orchestrierung emulierter Angriffe können Sicherheitsteams forensische Analysen durchführen, praktische Erfahrungen sammeln und blinde Flecken in ihrer Cloud-Abwehr aufdecken, ohne auf einen tatsächlichen Vorfall warten zu müssen.

Dieser Blog, mitverfasst von Cado Sicherheit und Mitigant, zeigt, wie gegnerische Emulation und forensische Analyse genutzt werden können, um Cloud-basierte Angriffe zu verstehen und zu untersuchen. Insbesondere simulieren wir eine AWS-EC2-Kompromittierung, untersuchen, wie sich Angreifer seitwärts bewegen, Daten aus S3-Buckets exfiltrieren, und stellen praktische forensische Techniken zur Untersuchung dieser Aktivitäten vor.

Die Feinheiten der Untersuchung dieser Angriffe mithilfe moderner Cloud-Forensik-Analysetechniken werden ebenfalls aufgezeigt. Diese praktischen Lektionen sind wichtig für SOC-Teams und andere Cloud-Sicherheitsexperten, die die Cloud-Infrastruktur vor böswilligen Eindringlingen schützen.

Bedrohungsszenario

Unternehmen sollten regelmäßig Übungen zur Reaktion auf Vorfälle durchführen, um die Prozesse und Fähigkeiten der Angriffserkennung, -abwehr und forensischen Analyse besser zu verstehen. Auf diese Weise erhalten Sie praktisch eine realistische Bewertung dieser kritischen Fähigkeiten, anstatt auf Annahmen zu setzen, die möglicherweise unrealistisch sind. Ein Bedrohungsszenario, bei dem AWS EC2 kompromittiert wird, wurde formuliert, um zu verdeutlichen, wie wichtig es ist, die oben genannten Maßnahmen durchzuführen.

Bedrohungsmodell

Das Bedrohungsmodell veranschaulicht ACME, ein fiktives Fintech, das sein ausgeklügeltes Bankensystem auf der AWS-Cloud-Infrastruktur hostet. John Doe, CISO von ACME, hat sich die Mühe gemacht, die Cloud-Forensik-Analysefunktionen des Sicherheitsteams zu evaluieren. Daher organisierte er eine Übung zur Reaktion auf Vorfälle, bei der mehrere AWS-Services ins Visier genommen wurden, darunter EC2-Instances, Sicherheitsgruppen, IAM und S3.

John verwendet die folgenden Cloud-Sicherheitsansätze, um seine Ziele zu erreichen:

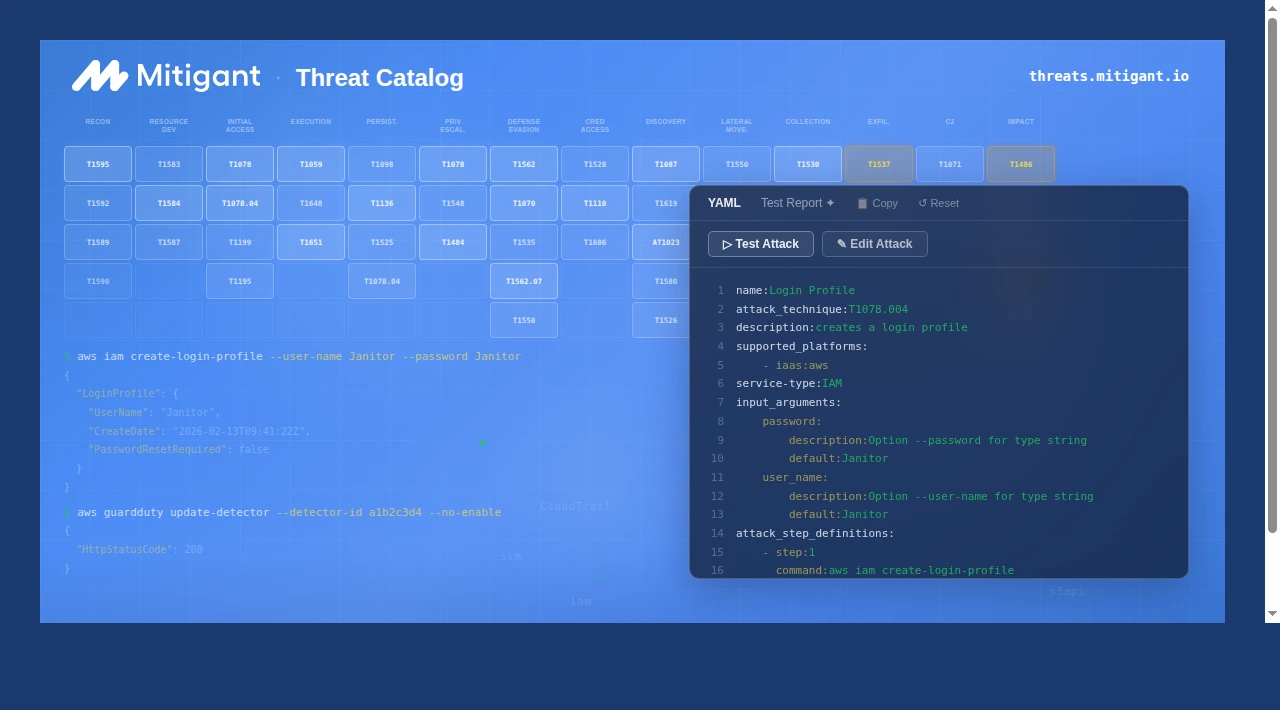

Emulation des Gegners: Emulation von Cloud-Angriffen zur Abwehr, die umfassendste Cloud-native Plattform zur Emulation von Gegnern, bietet über 100 Angriffe, die sich an MITRA BEI T&CK und MITRA ATLAS. Sicherheitsteams nutzen die automatische gegnerische Plattform von Mitigant, die eine einfache Einrichtung erfordert und die Ziel-Cloud-Umgebung nach den Angriffen bereinigt.

Cloud-Forensik-Analyse: Cado Sicherheit ist der Anbieter der ersten Automatisierungsplattform für Ermittlungen und Reaktionen, die sich darauf konzentriert, die Reaktion auf Vorfälle in der hybriden Welt zu revolutionieren. Cado reduziert die Reaktionszeiten erheblich, indem es die Datenerfassung, -verarbeitung und -analyse in Cloud-, Container-, serverlosen, SaaS- und lokalen Umgebungen automatisiert.

Emulation von Cloud-Gegnern

Mit der Adversary Emulation können Sicherheitsteams das Verhalten von Angreifern realistisch nachahmen. Die Mitigant Cloud Attack Emulation wird als Emulationsplattform für Gegner genutzt, um mehrere Angriffe auf ein AWS-Konto zu implementieren. Die Angriffe basieren auf mehreren MITRE ATT&CK-Techniken und bieten somit konkrete Lernmöglichkeiten.

Cloud-Angriffsphasen

Das Angriffsszenario „Compromised Instance“ wird orchestriert von Emulation von Cloud-Angriffen zur Abwehr. Es hat zwei Angriffsaktionen: Bösartige EC2-Aufzählung und Serverseitige Anforderungsfälschung (SSRF). Diese Aktionen zeigen, wie Angreifer auf eine EC2-Instance zugreifen, Discovery-Operationen durchführen, lateral in das AWS-Konto gelangen und sensible Ressourcen aus S3-Buckets exfiltrieren können.

Bösartige EC2-Aufzählung

Bei dem Angriff wird illegaler Zugriff auf eine EC2-Instance erlangt, und dann verwendet der Angreifer den AWS SSM-Agenten, um Befehle zu senden, um weitere Informationen über die Cloud-Umgebung zu erhalten. Dieser Angriff implementiert die folgenden MITRE ATT&CK-Techniken: Cloud-Verwaltungsbefehl (T1651), Befehls- und Skriptinterpreter: Cloud API (T1059,009) und Cloud Infrastructure Discovery (T1580). Der SSM-Agent erbt auf natürliche Weise die der Instanz über das Instanzprofil zugewiesenen Berechtigungen, sodass der Angreifer entsprechend darauf zugreifen kann. Der Angreifer nutzt den SSM-Agenten, um Befehle über die AWS-CLI zu senden, um EC2-Instances, Sicherheitsgruppen, VPCs, IAM-Benutzer und S3-Buckets zu erkennen.

Serverseitige Anforderungsfälschung

Dieser Angriff implementiert Server-Side Request Forgery (SSRF), das nach dem Capital One-Datenschutzverletzung 2019. Im Gegensatz zum bösartigen EC2-Enumerationsangriff fragt der Angreifer diesmal den Instance Metadata Service ab und ruft gültige Anmeldeinformationen ab. Die abgerufenen Anmeldeinformationen erben die Berechtigungen, die der EC2-Instance über das Instance-Profil zugeordnet sind. Mit diesen Anmeldeinformationen zählt der Angreifer zunächst IAM-Benutzer und S3-Buckets auf. Der Angreifer entdeckt einen Bucket mit sensiblen Daten, die er zunächst an die EC-Instanz überträgt, bevor er sie aus dem Cloud-Konto exfiltriert.

Dieser Angriff implementiert die folgenden MITRE ATT&CK-Techniken: Unsecured Credentials: Cloud Instance Metadata API (T1552,005), Erkennung der Cloud-Infrastruktur (T1580) und Daten an das Cloud-Konto übertragen (T1537).

Forensische Cloud-Analyse

Wir haben das kompromittierte System in das importiert Cado-Plattform als EBS-Snapshot. Dadurch werden mehrere Analyse-Pipelines ausgelöst, um alle Dateien zu extrahieren und zu indizieren, Erkennungsinhalte auszuführen und verschiedene Analyseschritte durchzuführen:

Der Tab Einblicke bietet einen schnellen Überblick über einige potenziell verdächtige Aktivitäten:

Wenn wir zum detaillierteren Suchbereich springen, können wir mehrere Protokolle und andere forensische Artefakte sehen, die verarbeitet wurden. Insbesondere gibt es eine große Menge an Aktivitäten von SSM, dem nativen Agenten von AWS:

Wenn alle zugehörigen Befehle extrahiert werden, die nativ über SSM ausgeführt werden, können wir hier einige verdächtige Aktivitäten erkennen:

Wenn wir uns die Zeitleiste der Ereignisse ansehen, können wir hier alle Ereignisse überprüfen, die zeigen, wie der Angreifer Zugriffsbenutzer und Zugriffsschlüssel auflistet, Sicherheitsanmeldeinformationen vom lokalen AWS-Metadatenservice herunterlädt und ein Verzeichnis für eine mögliche Exfiltration erstellt.

Die Roh-Shell-Skripte, die SSM ausführt, werden ebenfalls auf der Festplatte gespeichert, und wir können im folgenden Ereignis sehen, dass ein Kollege einige Notizen zu diesem Ereignis gemacht hat:

Klicken wir auf den Dateinamen und sehen uns den tatsächlichen Dateiinhalt an:

Hier können wir den Inhalt aller Dateien im gesamten System analysieren. Beim Durchsuchen des Ordners „/tmp“ sehen wir auch Aktivitäten, die sich auf das beziehen, was wir zuvor in den SSM-Protokollen gesehen haben:

Dies ist ein kurzer Überblick darüber, wie SSM-Aktivitäten insbesondere mithilfe der statischen Festplattenanalyse überprüft werden können. Cado kann auch zusätzliche Daten zu SSM-Aktivitäten und anderen Cloud-Zugriffen aus Ressourcen wie CloudWatch und CloudTrail importieren.

Gelernte Lektionen

Aus der Angriffsemulation und der forensischen Analyse lassen sich mehrere Lehren ziehen:

- EC2-Instances sind nach wie vor ein beliebtes Ziel für Angreifer, und es müssen angemessene Sicherheitsmaßnahmen ergriffen werden, um eine Gefährdung zu verhindern, z. B. die Aktivierung von IMDS v2 als Gegenmaßnahme gegen SSRF.

- Angreifer verwenden mehrere TTPs. Es mag zwar gut sein, alle Techniken auf der MITRE ATT&CK-Matrix abzudecken, aber es ist wichtiger, die verschiedenen Techniken und Prozesse in einer Taktik abzudecken. Bei dem gezeigten Angriff verwendete der Angreifer SSM-Agenten, um Befehle über die AWS-CLI zu übergeben, anstatt die CLI direkt zu verwenden. Dieser Ansatz könnte normale Sicherheitsmaßnahmen umgehen.

- Identitäts- und Zugriffsmanagement sind nach wie vor unverzichtbar, um Angriffe zu verhindern, die Rechte gefährden und erweitern. Cloud-Ressourcen sollten nach dem Prinzip der geringsten Rechte konfiguriert werden, um sicherzustellen, dass die Angreifer den Zugriff auf Cloud-Ressourcen nicht für unbefugte Aktionen nutzen können, aber nicht übermäßig freizügige Rechte, die Angreifer nutzen könnten.

- Wenn Sie Zugriff auf die vollständige Kopie eines Systems haben, können Sie häufig mehr Aktivitäten feststellen — nicht nur auf Cloud-Ebene.

Stellen Sie noch heute sicher, dass Ihr Sicherheitsteam auf Vorfälle vorbereitet ist, indem Sie modernste forensische Cloud-Dienste nutzen und regelmäßig Übungen zur Reaktion auf Vorfälle durchführen. Kontaktieren Sie Cado Security unter https://www.cadosecurity.com/demo und melden Sie sich für eine KOSTENLOSE Testversion der Mitigant Cloud Security Platform an unter https://www.mitigant.io/en/sign-up.

.png)